Dziś powracamy do serii o parze Nexpose i Metasploit. W dzisiejszym artykule zobaczycie jak poprawnie wpiąć w sieć, skonfigurować Nexpose oraz dodać „site” polecenie skanowania. Zapraszamy serdecznie!

1. Przyłączenie do sieci

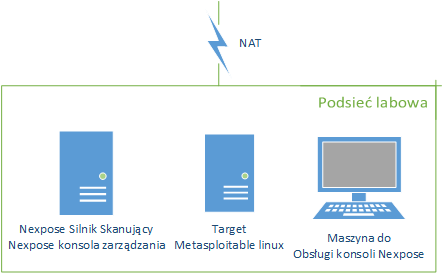

Pierwszą kwestia jaką rozważymy w tym miejscu, to to do jakich celów zamierzamy używać naszego skanera. Jeśli ma to być skaner wewnętrzny, w środowisku labowym do testowania pojedynczych maszyn możemy zastosować taki o to schemat sieci:

Alternatywą dla tego typu rozwiązania jest rozwiązanie produkcyjne. Przy tego typu sytuacjach musimy ustalić czy chcemy weryfikować mechanizmy bezpieczeństwa czuwające nad dostępem do maszyn czy też bezpieczeństwo samych maszyn. W przypadku gdy weryfikujemy bezpieczeństwo maszyn należy maszynie z Nexpose przydzielić bezpośredni dostęp do skanowanych maszyn oraz upewnić się, że po drodze nie ma żadnego mechanizmu blokującego. Dobrym pomysłem jest, na czas skanowania dodać naszą nexposową wirtulakę do ACL urządzeń sieciowych które są po drodze z Nexpose do targetu. Dzisiaj jednak zajmiemy się scenariuszem z testowaniem samych wirtualek w środowisku testowym.

2.Konfiguracja „site’u”

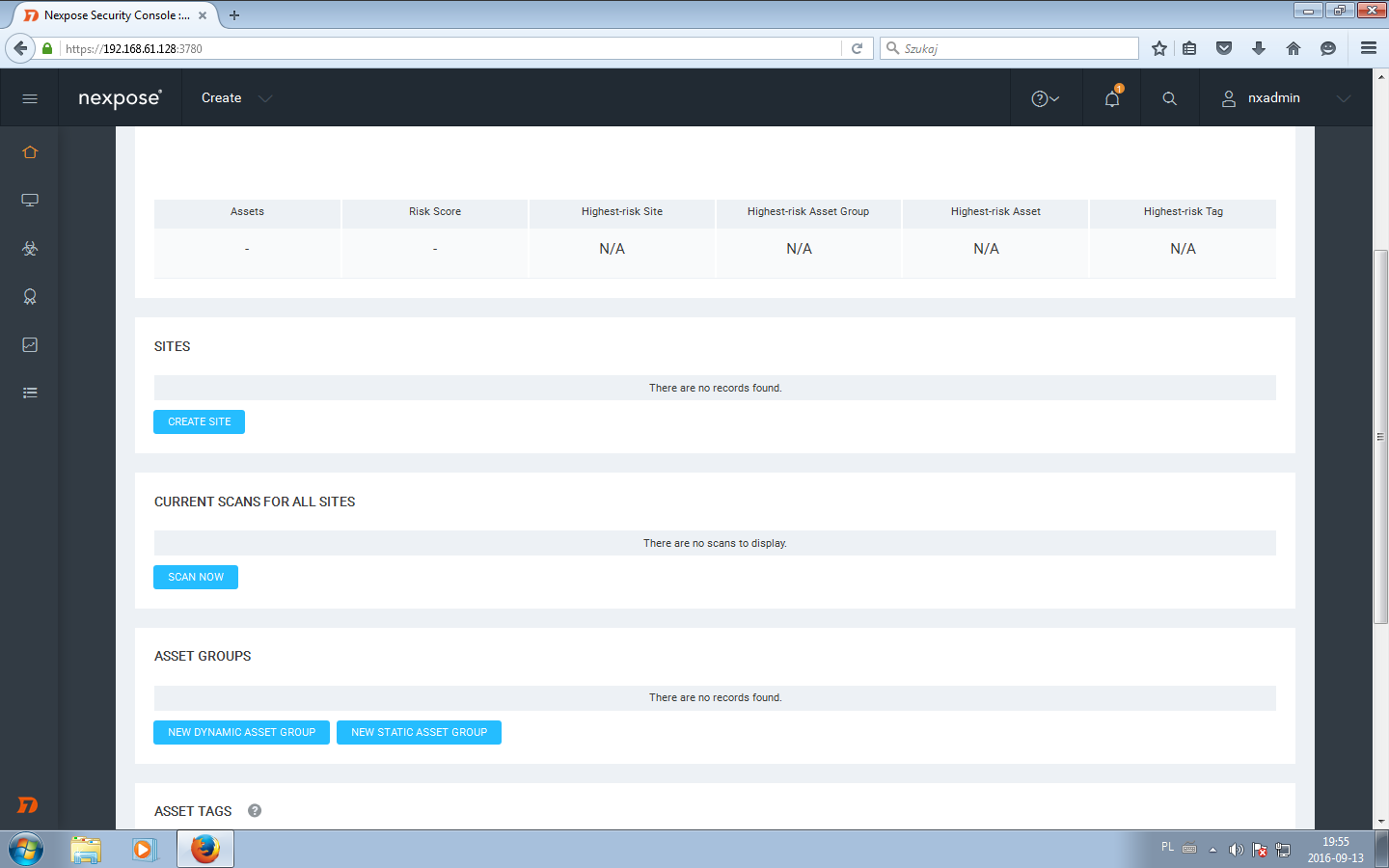

Kolejnym krokiem jest konfiguracja site’u – czyli prosto mówiąc zadaniem skanowania. W ty dziale określamy jakie hosty chcemy skanować, jakich podatności szukać czy też jakich uwierzytelnień użyć Aby skonfigurować site, należy przejść do kreatora site’ów za pomocą przycisku „Create Site”.

Aby skonfigurować site, należy przejść do kreatora site’ów za pomocą przycisku „Create Site”.

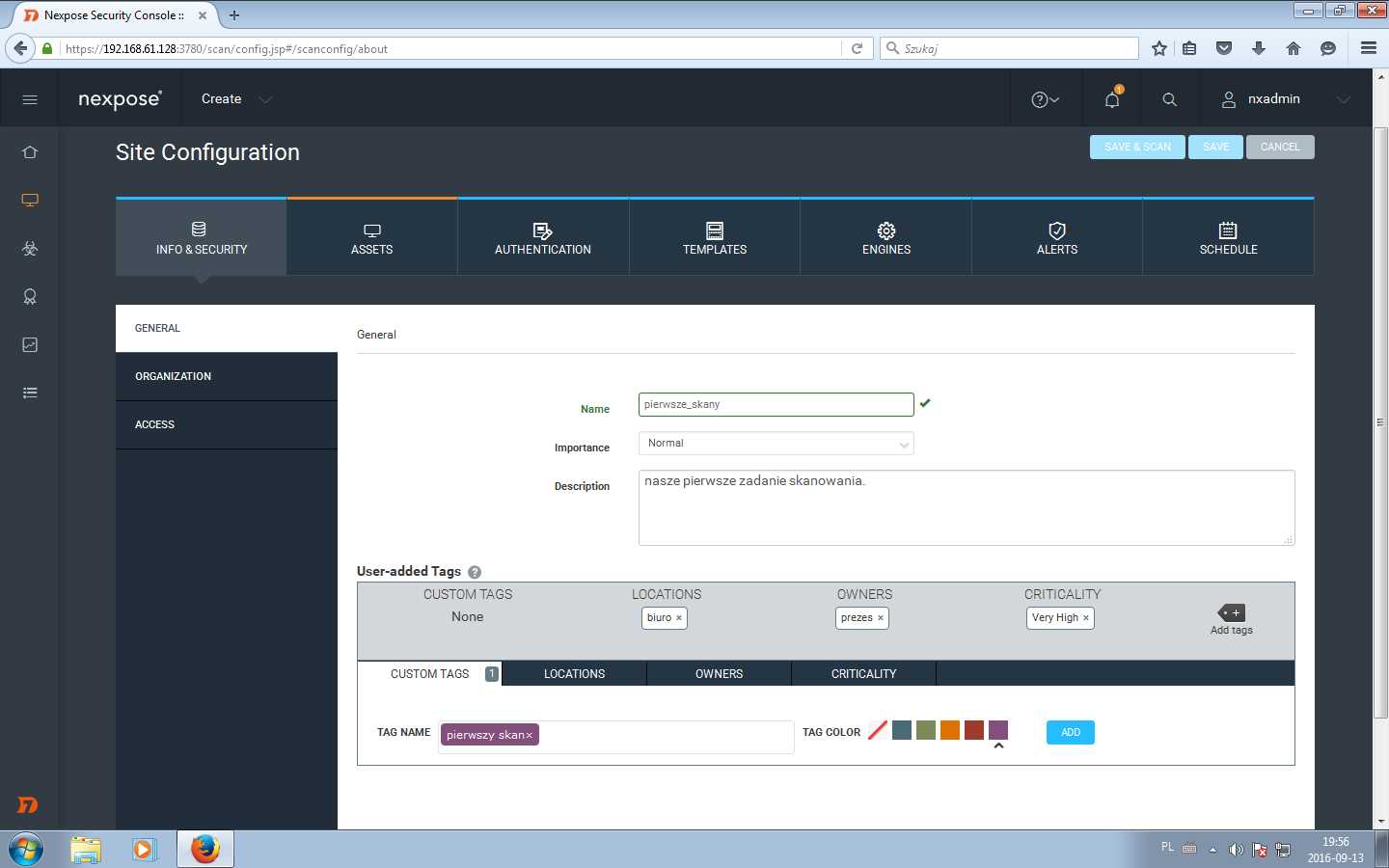

Pierwszą zakładką jaka ukazuje się nam jest „Info & Security” W zakładce tej deklarujemy nazwę, tagi identyfikacyjne czy dostępy dla ewentualnych współpracowników. Dobrze prócz nazwy podać taki, które pozwolą nam później wygodniej segregować, czy tez wyszukiwać maszyny w bazie danych. Opis site, może się okazać pomocny przy identyfikacji konkretnych sitów.

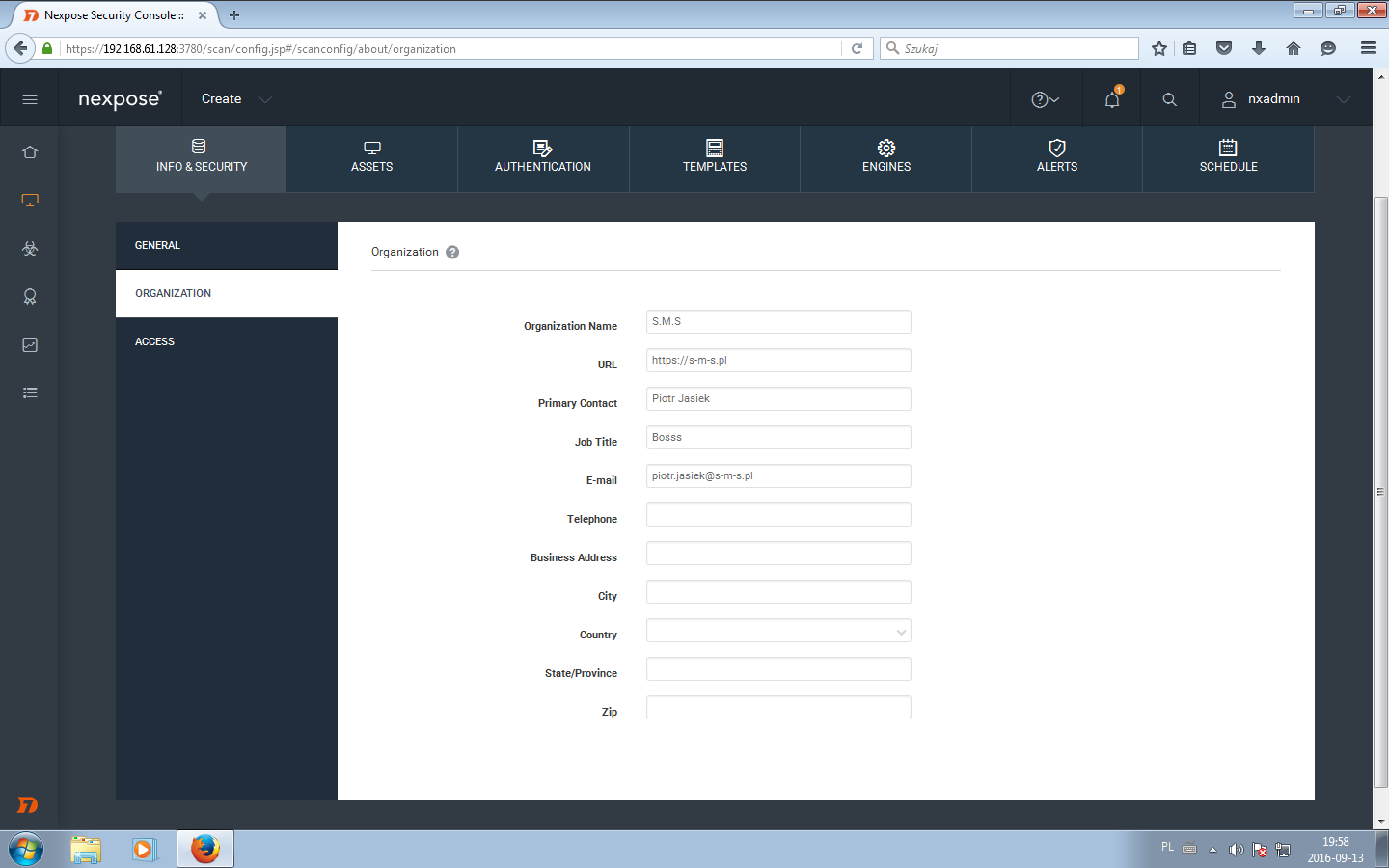

Dział „Organization” zawiera dane dotyczące organizacji do której należą dane maszyny. Dane te, dodawane są później do końcowego raportu. Nexpose może być używany do skanowania wielu oddzielnych infrastruktur, nawet oddzielonych od siebie fizycznie.

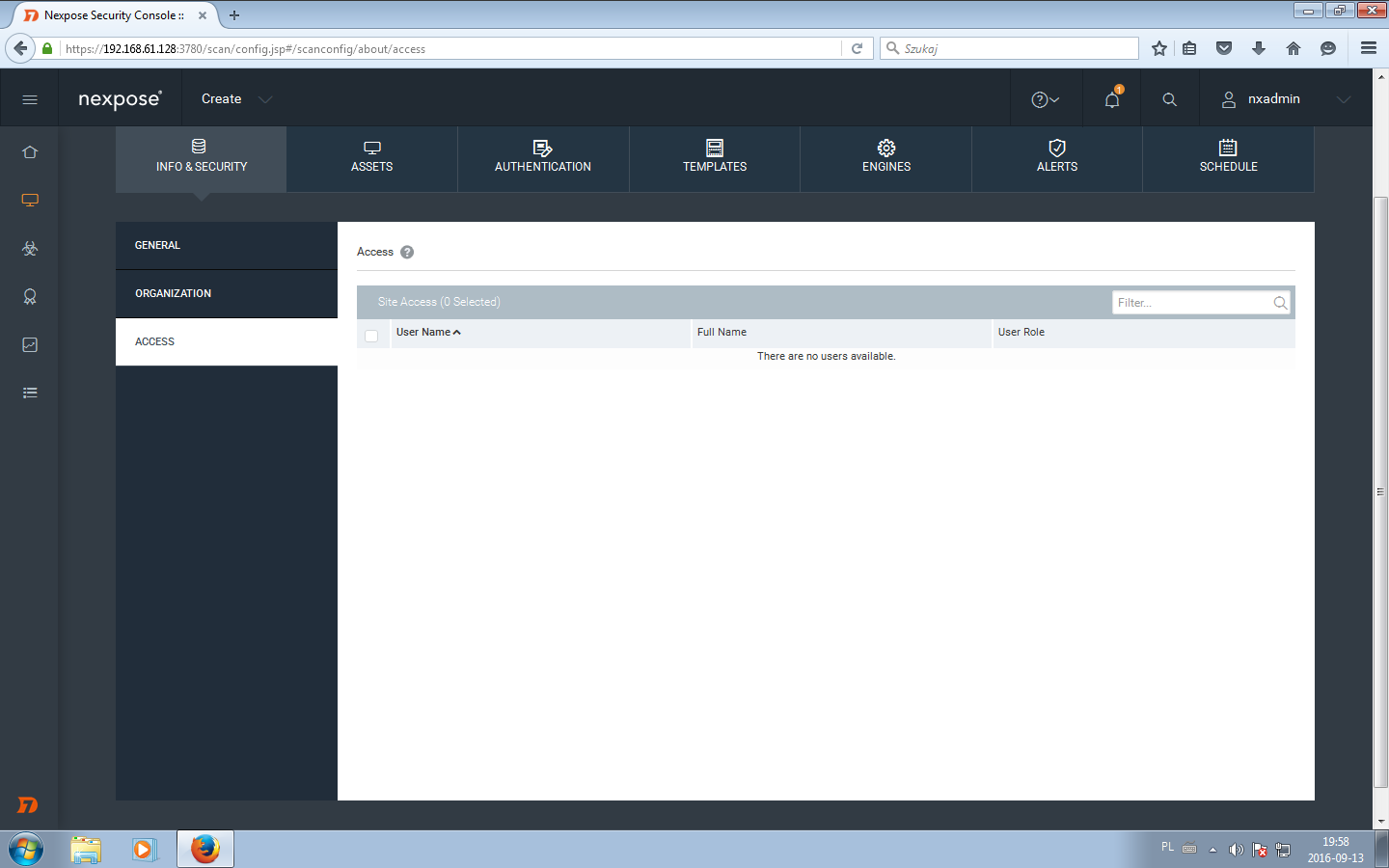

W zakładce „Access” podajemy którzy użytkownicy maja mieć dostęp do naszego site’u.

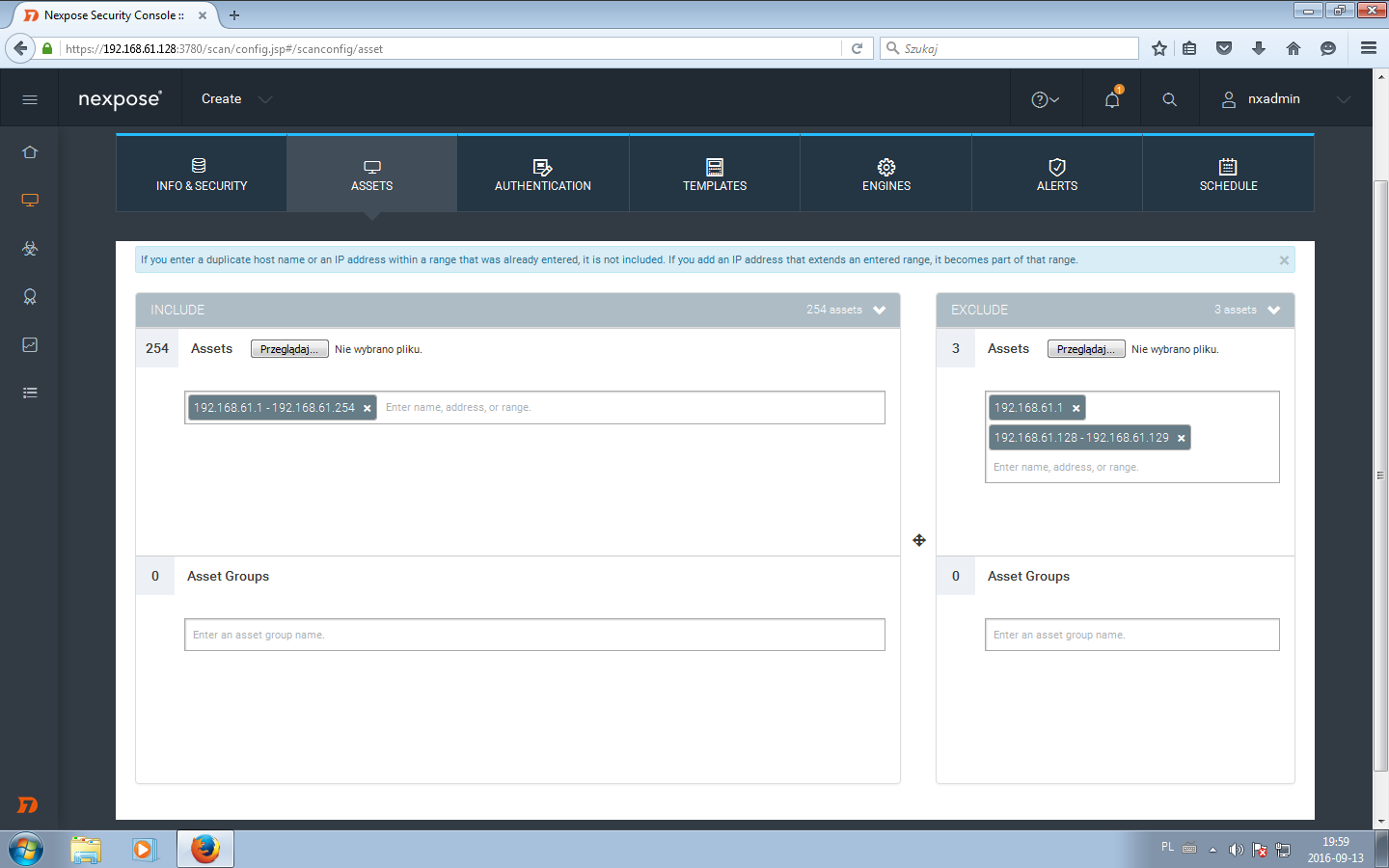

W zakładce „Assets” definiujemy jakie hosty chcemy skanować. Ważnym by odpowiednio skonfigurować tą część, jeśli zrobimy to błędnie możemy otrzymać fałszywe wyniki i stracić czas na przeglądaniu wyników które nas nie interesują. Na powyższym przykładzie do skanowania został podany zakres adresów 192.168.61.1-254, jest to zakres naszej sieci. W przedziale „exclude” umieszczamy hosty które chcemy pominąć przy skanowaniu. W tym przypadku umieściłem tam ip maszyny z nexposem, bramy oraz maszyny która służy mi za wirtualny desktop.

Nexpose pozwala nam na skanowanie nie tylko zewnątrz maszyny, ale również na skanowanie wewnątrz maszyny. W ten sposób możemy określi czy rozwiązania które wdrożyliśmy są poprawnie zaimplementowane. Pozwala nam również to, zweryfikować czy możliwy jest atak cybernetyczny od wewnątrz.

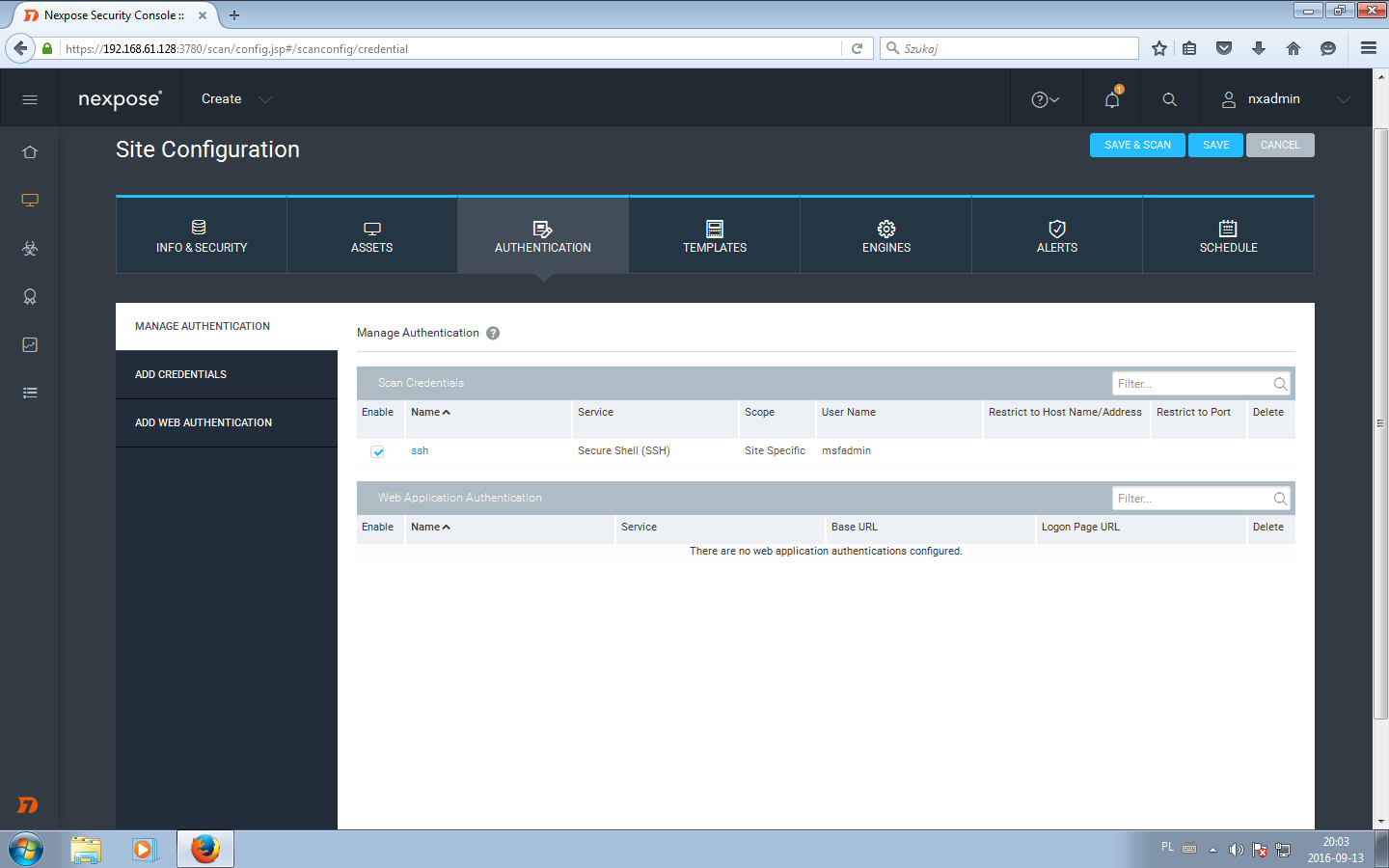

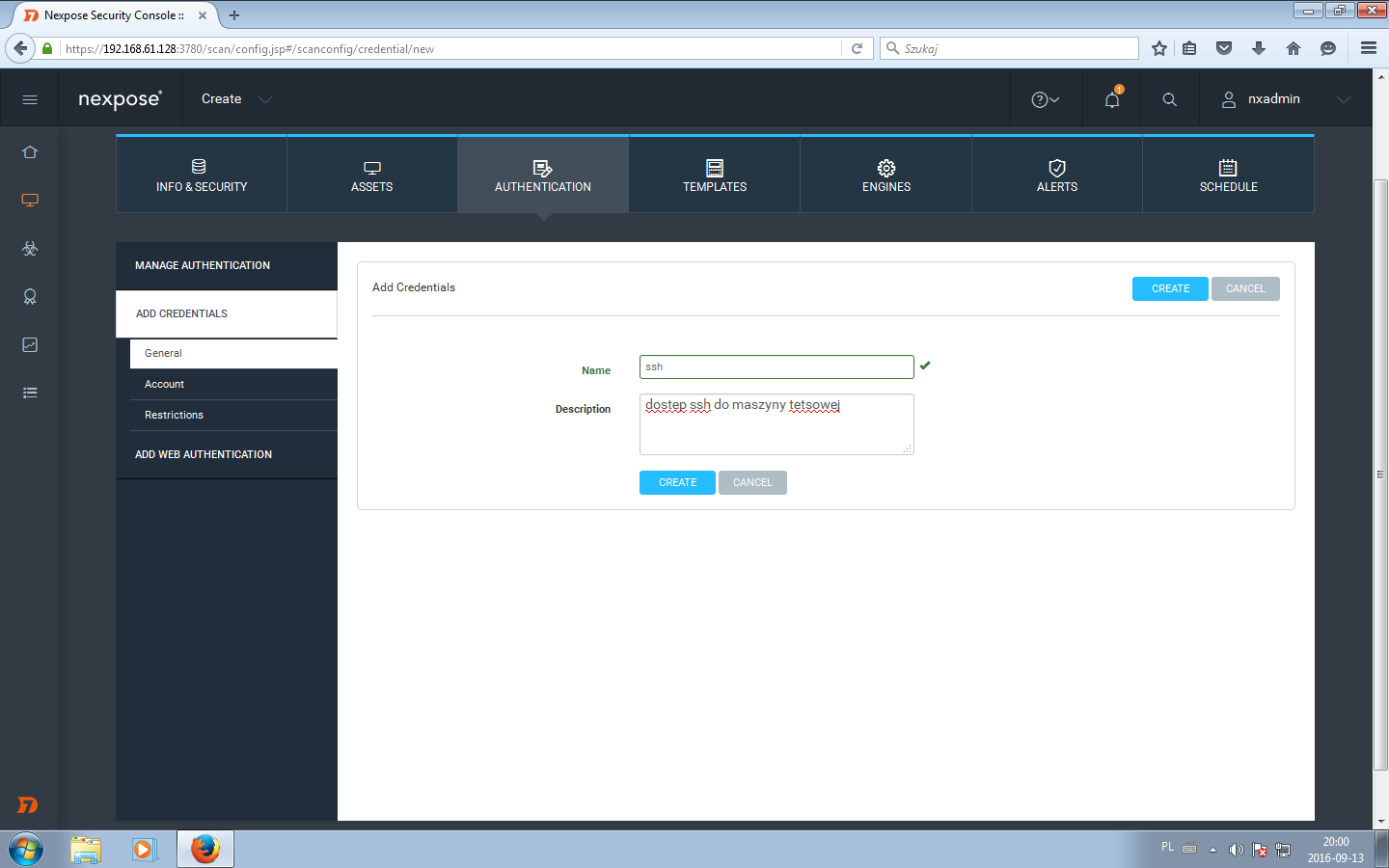

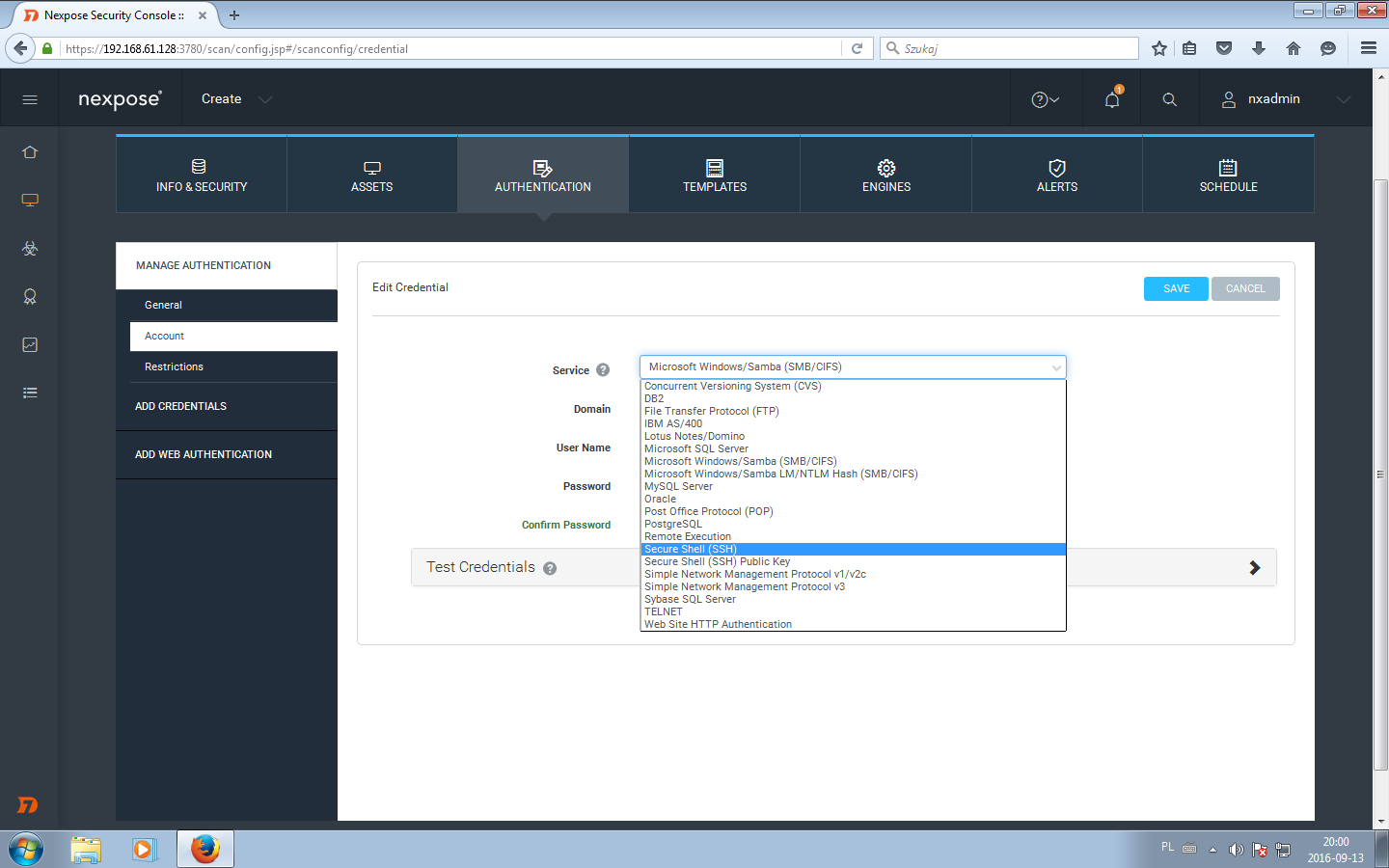

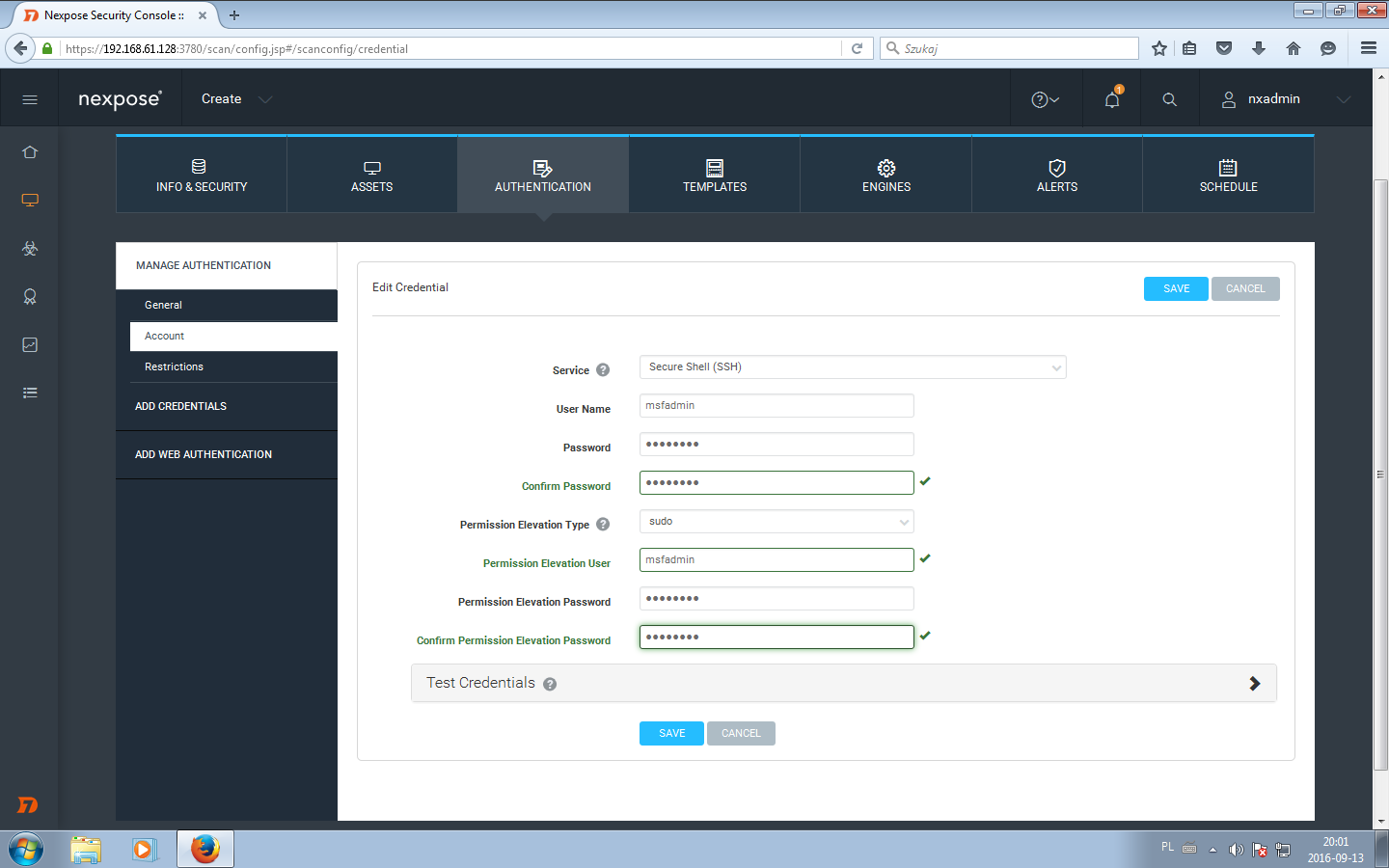

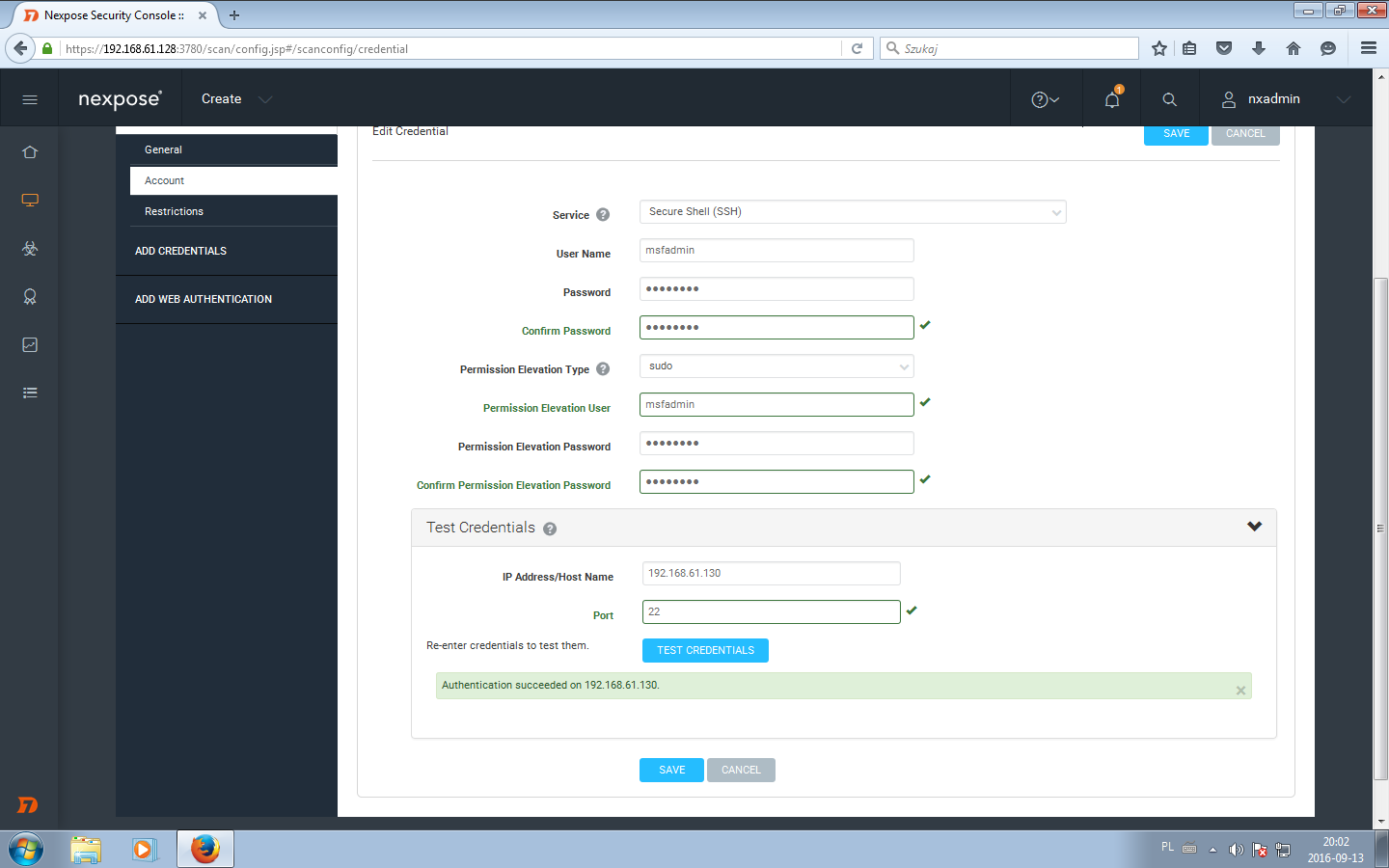

Zakładka „authentication” daje nam możliwość zadeklarowania sposobu połączenia z skanowaną maszyną. Dla tego konkretnego przykładu wybrałem ssh.

Po wprowadzeniu danych uwierzytelniających możemy przetestować je na wybranym przez siebie serwerze. W tym celu uzupełniamy zakładkę „Test credentials”.

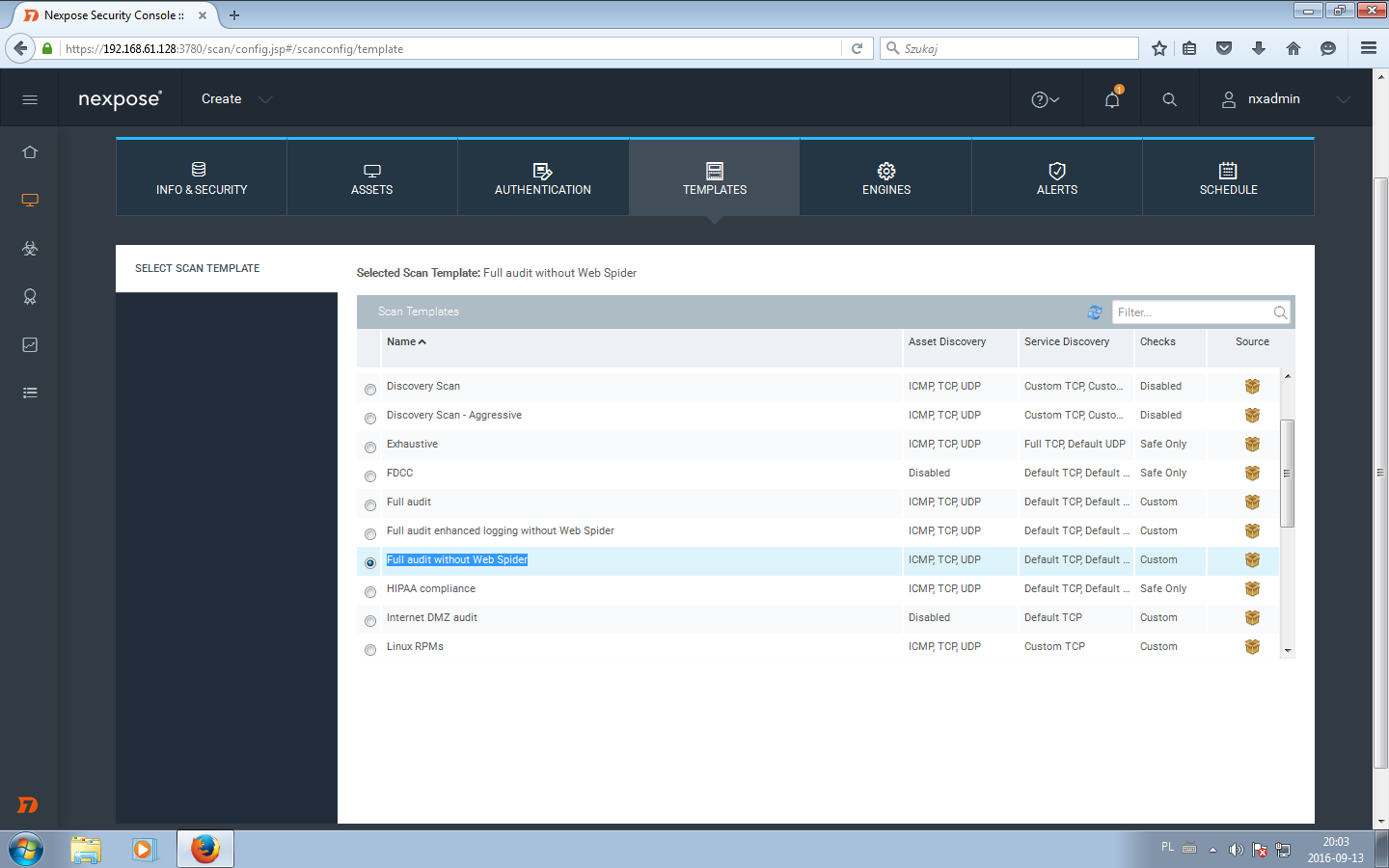

Gdy już mamy uzupełnione dane autoryzacyjne pozwalające nam na skanowanie od wewnątrz, należy wybrać odpowiedni schemat skanowania. W przypadkach, gdy wykonujemy skanowanie sieci produkcyjnej, lub po prostu chcemy zweryfikować, czy nasze maszyny nie posiadają podatności należy wybrać „Full audit without Web Spider”. Opcja ta, wykona pełne skanowanie pomijając zbieranie linków z stron www.

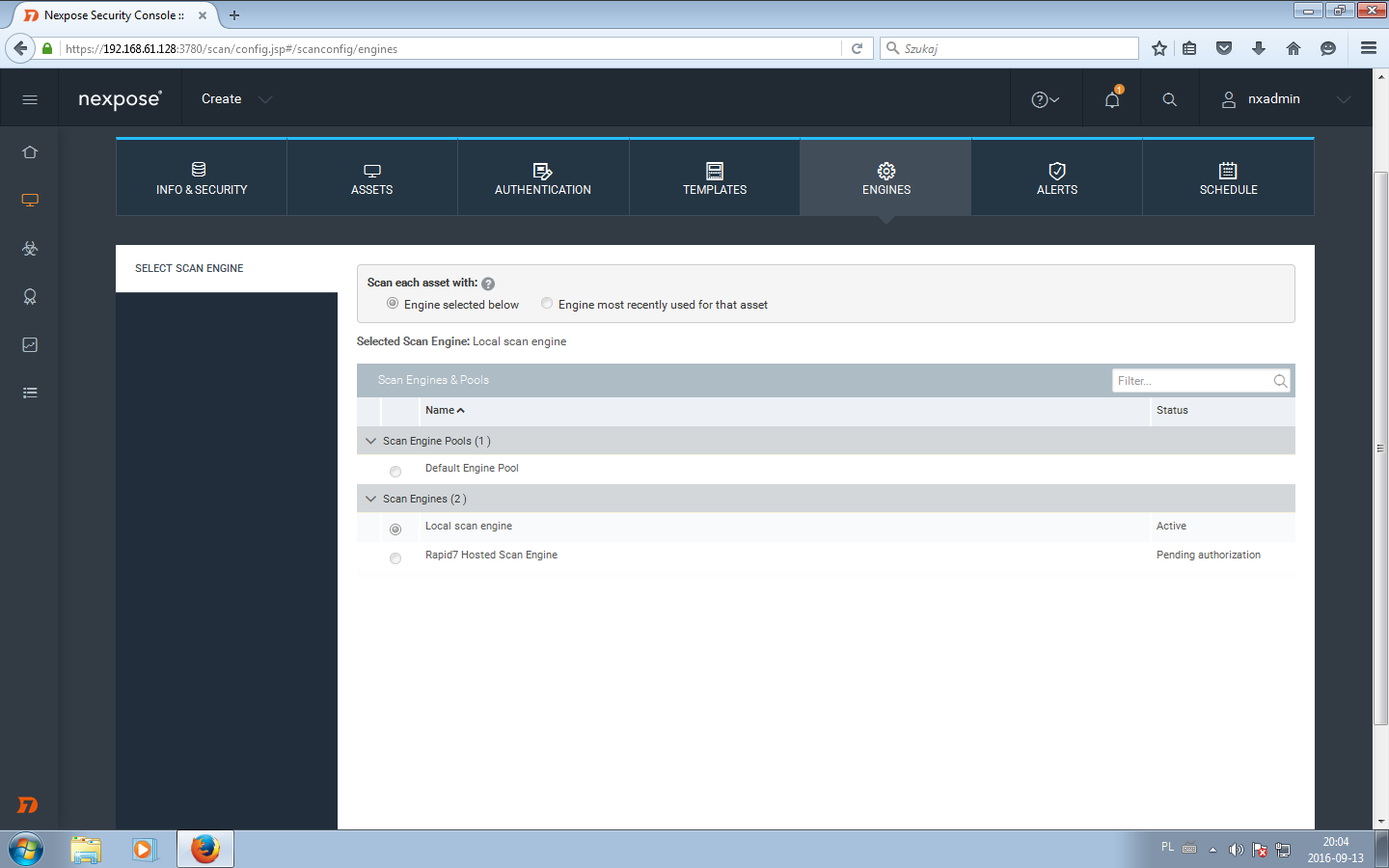

Następnym krokiem jest wybranie silnika skanującego. Jest to wybór maszyny na której zainstalowany jest moduł skanera. Silniki skanujące możemy mieć zainstalowane na maszynie na której skanujemy, lub też zdalnie. Rozdzielność instalacji konsoli zarządzania i silnika skanującego daje nam możliwość przemieszczania się z konsolą (np na laptopie) i wykonywanie skanowań w wielu miejscach. Licencjonowanie dotyczy w tym przypadku konsoli zarządzającej.

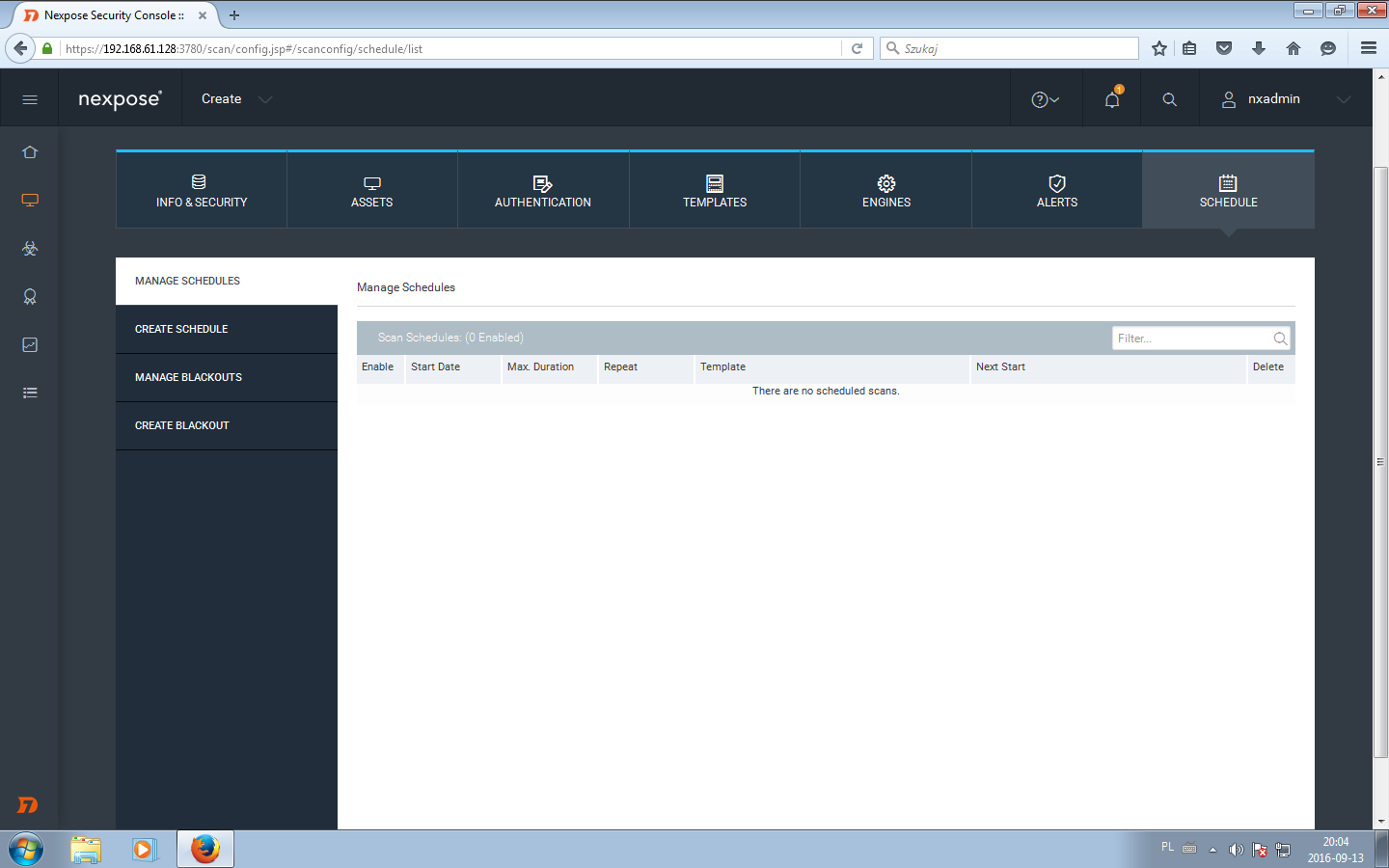

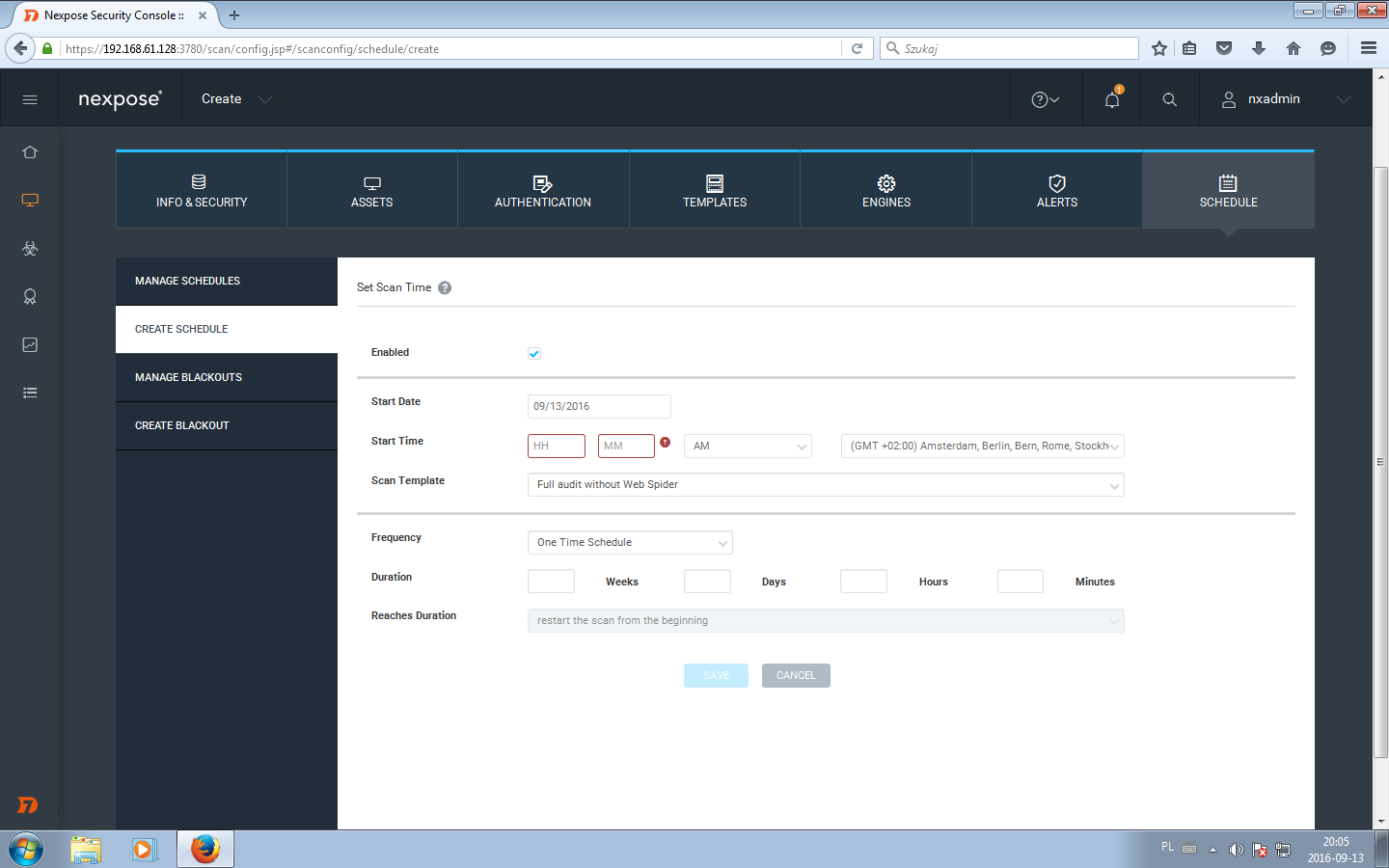

Ostatnim krokiem jest ustawienie kalendarza. Skanowania możemy ustawić systematycznie

Podążając za instrukcjami ustawiamy odpowiednio czas startu skanowania, częstotliwość oraz co program ma zrobić jeśli poprzedni skan się nie zakończył.

Teraz, gdy mamy wypełnione wszystkie zakładki, lub tylko te, które są nam potrzebne klikamy „save”.

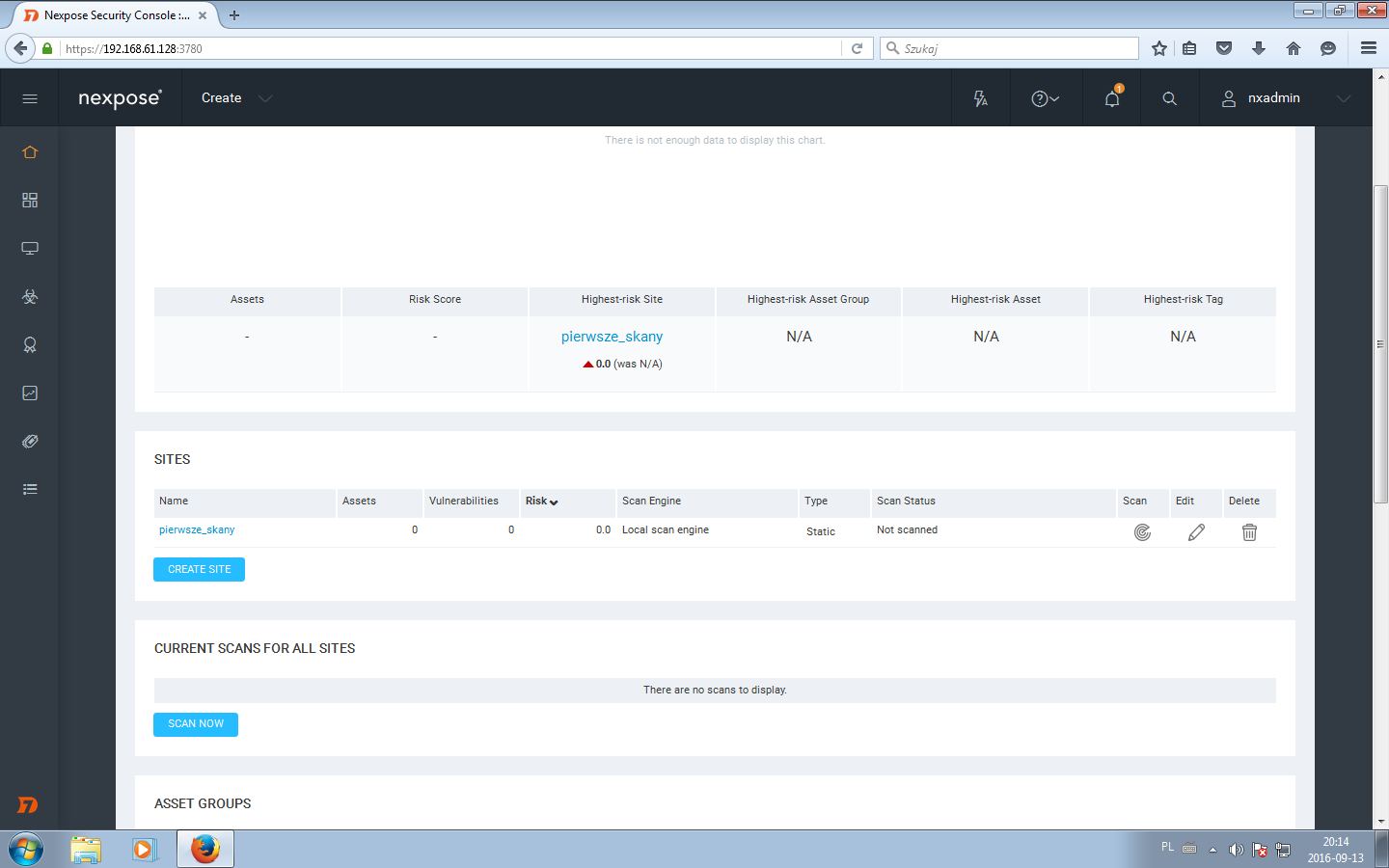

Po zapisaniu szablonu skanu zostajemy przekierowani do głównego panelu Nexpose, aby rozpocząć skanowanie klikamy w ikonkę radaru odpowiadająca interesującemu nas site’owi. I to tyle jeśli chodzi o planowanie i wykonywanie skanowania. Już niedługo instrukcje jak analizować wyniki skanowania.